Ayrıcalıklı Erişimi Optimize Edin: Privileged Access Manager'ın (PAM) Just-in-Time ve Just Enough Administration Özellikleri

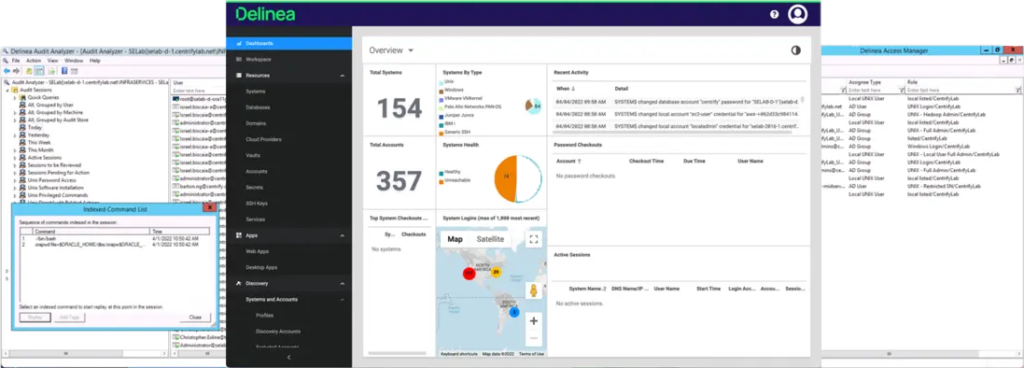

Privileged Access Manager (PAM), modern güvenlik ihtiyaçlarına uygun olarak geliştirilen önemli bir yazılımdır. Just-in-Time (JIT) ve Just-Enough-Administration (JEA) gibi özellikleri sayesinde, ayrıcalıklı erişimi optimize etme konusunda önemli bir rol oynamaktadır. Peki JIT ve JEA özellikleri nedir? BT ekosistemi bu PAM yazılımı ile nasıl fayda elde edebilir?

Just-in-Time (JIT) Nedir?

Just-in-Time (JIT), ayrıcalıklı erişimi sadece gerektiği zaman, sınırlı bir süre için sağlar. Aynı zamanda bu erişimin izlenmesine olanak tanır. Bu özellik sayesinde kullanıcılar sadece ihtiyaç duydukları anda ayrıcalıklı erişime sahip olur böylece güvenlik riskleri minimize edilir.

Delinea’nın zamana bağlı ayrıcalıklara yönelik JIT yaklaşımı, “Just-inTime Accounts” oluşturmak yerine “Just-in-Time Access”i etkinleştirmektir. Ayrıcalıklı Erişim Yönetimi (PAM) içinde JIT’in uygulanması, kullanıcıların ve sistemlerin ihtiyaç duyulduğunda ve gereken en az süre boyunca uygun erişime sahip olmasını sağlar. Kullanıcıların başka kişilerden onayını beklemek zorunda kalmaması için zaman kısıtlamalı erişim otomatikleştirilebilir. Böylece izin verilen kullanıcılar şifre bilmek zorunda kalmadan ihtiyaç duydukları kaynaklara erişebilirler.

JIT, kullanıcıların erişim gereksinimleri sona erdikten sonra erişim iznini otomatik olarak kaldırır, böylece sürekli olarak izlenmesi ve yönetilmesi gerekmeyen ayrıcalıklı erişimlerin önüne geçer.

“Just-in-Time (JIT) erişim, kalıcı ayrıcalıklara olan ihtiyacı ortadan kaldırır.”

PAM ile Çözebileceğiniz Just-in-Time Senaryoları

Uzak çalışanların üretkenliği korumak için JIT erişimi

PAM, kullanıcılara bir başlangıç ve bitiş zamanı ile ayrıcalıklı erişim vermenizi sağlar. Bu şekilde, birisi erişimini kaldırmayı unutsa bile erişimi engellenir.

Gelişmiş PAM araçları, kullanıcıların belirli bir süre için erişim talebinde bulunmasına olanak tanıyan “Erişim İsteği” gibi iş akışı özelliklerini kullanır. Ayrıca, “Checkout” özellikleri, ödeme süresi biter bitmez kimlik bilgilerini döndürebilir, böylece kimlik bilgileri kullanıcıdan gizlenmese bile aynı kimlik bilgileriyle geri dönemezler.

Uç noktalara ayrıcalık yükseltme yazılımı yüklendiğinde, politikalar tam olarak hangi eylemlerin gerçekleştirilebileceğini ve hangi süreçlere yönetim haklarının verileceğini belirler. Bu, erişim talebinde bulunduktan sonra hiçbir kullanıcıya bir kaynağın tam kontrolünün verilmeyeceği anlamına gelir.

3rd-party çalışılan kurumların proje bazında JIT erişimi ihtiyacı

BT Yöneticileri genellikle üçüncü taraf yüklenicilere erişim sağlamakta zorlanırlar, bu kişilere rozetli çalışanlardan farklı davranılması gerekir. PAM çözümleri, yöneticilerin yüklenicilere ve satıcılara sorun giderme, bakım ve sızma testleri gibi görevleri gerçekleştirmek için zamana bağlı erişim sağlamasına olanak tanır. PAM ayrıca yalnızca bir kerelik kullanım için belirli görevler için üçüncü taraf erişimini tanımlamanıza olanak tanır.

Otomatik BT görevleri için JIT erişimi

Kullanıcıların talep ettiği adlandırılmış hesaplar sıklıkla incelenirken, hizmet hesapları ve diğer non-human hesaplar genellikle gözden kaçırılır ve zaman içinde birikebilir. Hizmet hesapları, sürekli yönetim ve gözetim için belirli bitiş tarihleri ve yerleşik adımlarla oluşturulmalıdır. Artık ihtiyaç duyulmadığında kullanımdan kaldırılabilir veya kullanıcı incelemesi ve onayı ile uzatılabilir.

Geliştiricilerin ürünleri oluşturmaları, test etmeleri ve piyasaya sürmeleri için JIT ayrıcalıklı erişimi

PAM çözümleri geliştiriciler için hem güvenli hem de anında erişim sağlar. DevOps iş akışları gibi hızlı dönüş döngüleri için özel olarak oluşturulan kasalar, birden fazla bulut hesabı türü için geçici kimlik bilgilerini destekler.

JIT'i uygulamaya nereden başlamalısınız?

Kuruluşunuzda ayrıcalıklı erişime yönelik farklı kullanım örneklerini iyice inceleyin ve hangilerinin en çok sınırlanmaya ihtiyaç duyduğunu belirleyin.

Geniş ayrıcalıklar vermek yerine yalnızca belirli bir sisteme veya uygulamaya erişim verin. Olası tüm görevleri kapsayan ayrıcalıklı hesaplar oluşturmak yerine kullanıcıların gerçekleştirebileceği etkinliklerin kapsamını belirtin. "Her zaman açık" erişim sağlamak yerine ayrıcalıklı hesaplara erişilebileceği süreyi sınırlayın.

Öncelikle yüksek riskli kullanım senaryolarınız için JIT'i uygulamaya başlayabilirsiniz. Yalnızca seyrek kullanım gerektirdiği bilinen durumlarla başlamak isteyebilirsiniz. Ardından, tüm ayrıcalıklı erişimi JIT stratejinize dahil etme hedefiyle bir geçiş yolunun haritasını çıkarın.

Tüm ayrıcalıklı etkinliklerde olduğu gibi, raporlama ve denetimin tutarlı olması için JIT ayrıcalıklı erişiminin merkezi bir araçta kaydedilmesi ve günlüğe kaydedilmesi gerekir. Merkezi bir PAM aracının dışında gerçekleşen herhangi bir ayrıcalıklı etkinlik bir işaret oluşturmalıdır.

Just Enough Administration (JEA) Nedir?

Just Enough Administration (JEA), Deline Privileged Access Manager çözümü içinde bulunan bir özelliktir. Bu özellik, kullanıcılara yeterli düzeyde yönetim yetkisi sağlayarak ayrıcalıklı erişimi sınırlar. Temel olarak, JEA, ayrıcalıklı erişime sahip olmayan kullanıcıların belirli görevleri gerçekleştirmelerine izin verirken ayrıcalıklı erişime sahip olanların erişimini sınırlar. Just Enough Administration (JEA), kullanıcılara sadece ihtiyaç duydukları ayrıcalıkları sağlayan bir özelliktir. Bu özellik, ayrıcalıklı erişimi sınırlar ve Least Privilege prensibini destekler. Kullanıcılar, yalnızca belirli görevleri gerçekleştirmek için gerekli olan ayrıcalıklara sahip olur ve gereksiz yetkilere erişemezler. Bu, güvenlik risklerini azaltırken aynı zamanda önemli ayrıcalıkların yanlış şekilde kullanılmasını da önler.

JEA’nın ana fikri, kullanıcıların sadece ihtiyaç duydukları görevleri gerçekleştirmek için gerekli olan ayrıcalıklara sahip olmalarını sağlamaktır. Böylece, ayrıcalıklı erişime sahip olan kullanıcılar, sadece belirli görevleri yerine getirmek için gerekli olan yetkilere sahip olurlar.

Örneğin, bir sistem yöneticisinin bir sunucunun ayarlarını değiştirmesi gerekiyorsa, JEA bu kullanıcının yalnızca bu belirli ayarları değiştirmesine izin verebilir ve diğer sistem bileşenlerine erişimini sınırlar. Böylece, sistem yöneticisinin yetkileri yalnızca belirli bir yönetim görevi için geçerli olur ve genel sistem güvenliği korunur.

JEA’nın amacı, Least Privilege (En Az Ayrıcalık) prensibini desteklemektir. Bu prensip, kullanıcılara yalnızca ihtiyaç duydukları görevleri gerçekleştirmek için gerekli olan minimum ayrıcalıkları sağlayarak güvenlik risklerini azaltır. Bu nedenle, PAM çözümlerinde JEA’nın bulunması, ayrıcalıklı erişimi kontrol etme ve güvenlik standartlarını koruma konusunda önemli bir adımdır.

Sonuç

JIT ve JEA, modern güvenlik standartlarını karşılamak için tasarlanmış önemli özelliklerdir. JIT, kullanıcıların ayrıcalıklı erişime sınırlı bir süre için ve sadece ihtiyaç duydukları anda erişmelerini sağlar. Bu, gereksiz ayrıcalıklı erişimleri önler ve güvenlik risklerini en aza indirir. JEA ise, kullanıcılara yalnızca ihtiyaç duydukları ayrıcalıkları sağlayarak Least Privilege prensibini destekler. Bu, güvenlik açıklarını kapatırken aynı zamanda kullanıcıların gereksinimlerini de karşılar.

PAM’ın JIT ve JEA özellikleri, ayrıcalıklı erişim yönetiminde önemli bir adımdır. Bu özellikler, modern güvenlik ihtiyaçlarını karşılamak ve güvenlik açıklarını kapatmak için tasarlanmıştır. JIT ve JEA, ayrıcalıklı erişimi optimize etme ve güvenlik risklerini minimize etme konusunda kuruluşlara önemli avantajlar sağlar.

Bu postu sosyal medyada paylaşın!

Delinea Privileged Access Manager çözümü ile ilgili detaylı bilgi için bizimle iletişime geçin!