Ayrıcalıklı Erişim Yönetimi ve İzleme Çözümlerinin Etkin Kullanımı Siber Tehditlere Karşı Koyma Kapasitenizi Nasıl Artırır?

Dijital dünyada işletmelerin karşılaştığı en büyük zorluklardan biri siber tehditlerdir. Özellikle, ayrıcalıklı hesaplara yönelik saldırılar, veri ihlallerinin ve siber saldırıların büyük bir kısmını oluşturur. Siber güvenliği sağlamanın temel taşlarından biri de Ayrıcalıklı Erişim Yönetimi (PAM) ve izleme çözümlerinin etkin kullanılmasıdır. Bu yazıda, PAM ve izleme çözümlerinin BT altyapılarına entegre edilerek siber tehditlere karşı koyma kapasitesini artırabileceğini inceleyeceğiz.

Ayrıcalıklı Erişim Yönetimi (PAM) Nedir?

Ayrıcalıklı erişim yönetimi (PAM), kritik sistemlere ve verilere erişimi kontrol eden bir güvenlik çözümüdür. PAM, genellikle sistem yöneticileri, veritabanı yöneticileri veya BT çalışanları gibi yüksek erişim haklarına sahip kullanıcıların hesaplarını yönetir. Bu kullanıcılar, sistemlerde derinlemesine değişiklik yapma yetkisine sahip olduğundan, PAM çözümleri şu amaçlara hizmet eder:

Kimlik doğrulama: Ayrıcalıklı hesaplara erişim sağlanmadan önce katı doğrulama süreçleri uygulanır.

İzleme: Ayrıcalıklı kullanıcıların tüm faaliyetleri izlenir ve kaydedilir.

Yetkilendirme: Hangi kaynaklara, hangi kullanıcıların ne kadar süre erişim sağlayabileceği kontrol edilir.

Otomatik müdahale: Şüpheli aktivitelerde, PAM sistemi otomatik olarak erişimi kesebilir veya kısıtlayabilir.

İzleme (Monitoring) Çözümleri ve Siber Güvenlikteki Rolü

İzleme çözümleri, ağ, sistem, veritabanı ve uygulama katmanında gerçekleşen olayları anlık olarak izler. Herhangi bir anormallik veya güvenlik ihlali yaşandığında, bu çözümler uyarılar oluşturur ve sistem yöneticilerine olası tehditlere dair bilgi sağlar. Bu izleme araçları sayesinde siber tehditlere hızlı bir şekilde müdahale edilebilir ve tehditler büyümeden bertaraf edilebilir. Özellikle yapay zeka ile entegre izleme çözümleri, anormallik tespiti ve tehdit algılama süreçlerini otomatikleştirerek güvenlik ekiplerinin iş yükünü hafifletir. İzleme yazılımlarının altyapıda gözlemlediği katmanlar, genellikle şu başlıklar altında sınıflandırılır:

1. Ağ (Network) Katmanı

Neleri İzler? Ağ trafiği, yönlendiriciler (router), anahtarlar (switch), güvenlik duvarları (firewall), VPN, Wi-Fi ağları.

Amaç: Veri paketlerinin yönlendirilmesi, ağ cihazlarının sağlığı, bant genişliği kullanımı ve şüpheli trafik izlenir. Ağı etkileyen saldırılar (örneğin, DDoS) tespit edilip engellenebilir.

Kritik İzleme Parametreleri: Trafik yoğunluğu, paket kaybı, bağlantı hızı, gecikmeler, cihaz kesintileri.

2. Sistem (Sunucu ve İşletim Sistemi) Katmanı

Neleri İzler? Sunucular (fiziksel ve sanal), işletim sistemleri (Windows, Linux, Unix), süreçler, servisler.

Amaç: Sunucuların performansını izlemek, sistem kaynaklarının (CPU, RAM, disk) kullanımını takip etmek ve anormallikleri tespit etmek. Sunucuya yapılan yetkisiz erişimlerin ya da kötü amaçlı yazılımların izlenmesi.

Kritik İzleme Parametreleri: CPU kullanımı, bellek kullanımı, disk I/O, servis durumu, uptime/downtime, güvenlik olayları.

3. Veritabanı (Database) Katmanı

Neleri İzler? Veritabanı sunucuları, veritabanı bağlantıları, SQL sorguları, veritabanı işlemleri.

Amaç: Veritabanı performansını artırmak, yavaş sorguları tespit etmek, aşırı yüklenmeyi önlemek ve veri ihlallerine karşı güvenlik sağlamak. Veritabanına yetkisiz erişim veya manipülasyon girişimleri izlenir.

Kritik İzleme Parametreleri: Sorgu performansı, veritabanı bağlantıları, işlem süreleri, veritabanı büyüklüğü, veri okuma/yazma oranı.

4. Uygulama Katmanı

Neleri İzler? Web uygulamaları, mikro hizmetler, API’ler, uygulama sunucuları.

Amaç: Uygulama performansını izlemek, kullanıcı deneyimini artırmak ve uygulama hatalarını tespit etmek. Uygulama seviyesindeki saldırılar (örneğin, SQL enjeksiyonu) ya da güvenlik açıkları izlenir.

Kritik İzleme Parametreleri: Uygulama yanıt süreleri, hata kodları, kullanıcı oturumları, API çağrıları, uygulama kesintileri.

5. Depolama Katmanı

Neleri İzler? Depolama sunucuları, veri merkezleri, SAN/NAS sistemleri.

Amaç: Veri depolama sistemlerinin verimliliğini ve güvenilirliğini sağlamak, veri kaybını önlemek ve yedekleme işlemlerini izlemek.

Kritik İzleme Parametreleri: Depolama kapasitesi, okuma/yazma hızları, hata oranları, disk arızaları.

6. Bulut (Cloud) Katmanı

Neleri İzler? Bulut platformları (AWS, Azure, Google Cloud), sanal makineler, konteynerler (Docker, Kubernetes).

Amaç: Bulut kaynaklarının kullanılabilirliğini ve güvenliğini izlemek, maliyet yönetimi sağlamak ve bulut uygulamalarındaki performans sorunlarını tespit etmek.

Kritik İzleme Parametreleri: Bulut kaynak kullanımı, maliyet analizi, sanal makine performansı, ağ gecikmesi, bulut API performansı.

7. Kullanıcı Katmanı

Neleri İzler? Son kullanıcı cihazları (bilgisayarlar, mobil cihazlar), istemcileri, kullanıcı etkileşimleri, iş yükleri.

Amaç: Son kullanıcı deneyimini izlemek, sistem performansını ve iş yüklerini optimize etmek, kullanıcı davranışlarına dayalı güvenlik tehditlerini tespit etmek.

Kritik İzleme Parametreleri: Uygulama kullanım süresi, bağlantı hızları, kullanıcı aktiviteleri, güvenlik ihlalleri.

8. Güvenlik Katmanı

Neleri İzler? Güvenlik cihazları, güvenlik olayları, tehdit istihbaratı.

Amaç: Siber tehditlere karşı sistemleri korumak, kötü niyetli aktiviteleri tespit etmek ve hızlı müdahalede bulunmak. İhlal girişimleri ve zafiyetler izlenir.

Kritik İzleme Parametreleri: Güvenlik olay günlükleri, saldırı tespitleri, zafiyet taramaları, izinsiz giriş denemeleri.

Ayrıcalıklı Erişim Yönetimi (PAM) ve İzleme (Monitoring) Çözümlerinin BT Ekosisteminde Birlikte Kullanımı

Ayrıcalıklı Erişim Yönetimi çözümleri ile izleme sistemlerinin birlikte kullanımı, kurumların siber tehditlere karşı koyma kapasitelerini büyük ölçüde artırır. Bu iş birliği, şu şekilde işlev gösterir:

Ayrıcalıklı Kullanıcı Davranışlarının İzlenmesi: PAM ile yönetilen ayrıcalıklı hesapların erişim faaliyetleri sürekli olarak izlenir. Bu hesaplar, kritik sistemler üzerinde geniş yetkilere sahip oldukları için olası bir tehdit anında hızlı müdahale edilmesi gerekir. İzleme çözümleri, anormal kullanıcı davranışlarını tespit ederek şüpheli faaliyetleri raporlar.

Olayların Gerçek Zamanlı Takibi ve Analizi: İzleme çözümleri, ağ ve sistem seviyesindeki olayları analiz ederek ayrıcalıklı hesaplardan kaynaklanabilecek tehditleri proaktif olarak tespit eder. Anlık bir veri sızıntısı, izinsiz erişim veya bir sistem üzerinde izinsiz işlem gerçekleştiğinde, PAM sistemi devreye girer ve olası zararı önlemek için otomatik tedbirler alır.

Kapsamlı Tehdit Görünürlüğü: İzleme çözümleri ile PAM birlikte kullanıldığında, sistem genelindeki tehdit görünürlüğü artar. Hem ayrıcalıklı hesaplar hem de sistem bileşenleri üzerinde tam kontrol ve izlenebilirlik sağlanır. Bu, tehditlerin daha erken tespit edilmesine ve hızlıca bertaraf edilmesine olanak tanır.

Ayrıcalıklı Erişim Yönetimi ve izleme çözümlerini etkin bir şekilde kullanmak, siber tehditlere karşı koyma kapasitenizi büyük ölçüde artırır. PAM ile kritik sistem erişimlerini güvence altına alırken, izleme çözümleri sistemin her katmanında olası tehditleri tespit etmenizi sağlar. Bu iki teknolojinin entegrasyonu, daha geniş tehdit görünürlüğü, hızlı müdahale yeteneği ve proaktif güvenlik stratejileri geliştirilmesine olanak tanır. Özellikle iç tehditler ve ayrıcalıklı hesaplara yönelik saldırılara karşı güçlü bir savunma mekanizması oluşturur.

Bu postu sosyal medyada paylaşın!

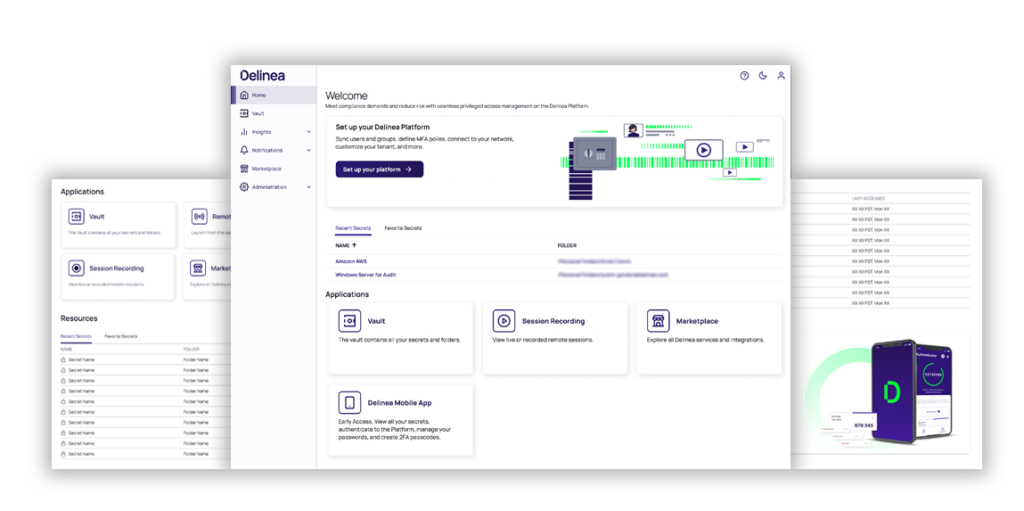

Delinea Privileged Access Manager çözümü ile ilgili detaylı bilgi için bizimle iletişime geçin!