Network Access Registry Nedir?

IT Envanteri ile Network Envanteri Neden Aynı Şey Değildir?

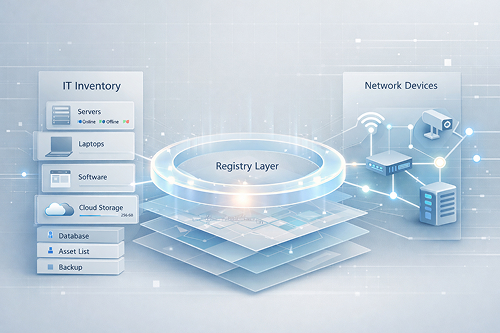

Kurumsal BT dünyasında “envanter” kavramı çoğu zaman tekil bir başlık gibi ele alınır. Oysa pratikte kurumlar, farkında olmadan iki farklı envanteri paralel olarak yönetir. Bu iki paralel envanter yönetimi şekli çoğu zaman problemlere yol açar. Network Access Registry bu karmaşanın önüne geçmek için ortaya çıkan bir çözümdür.

- IT Envanteri: Kayıt altına alınmış, sahipliği ve yaşam döngüsü tanımlanmış varlıklar

- Network Envanteri: Fiilen ağa erişen ve ağ üzerinde görünür olan varlıklar

Sorun şu ki, bu iki evren çoğu zaman birebir örtüşmez.

İşte Network Access Registry (NAR) kavramı, tam olarak bu kopukluğu yönetmek için ortaya çıkmıştır.

İçindekiler

IT Envanteri Nedir?

IT envanteri; bir kurumun sahip olduğu veya yönettiği tüm BT varlıklarının kayıt sistemidir. Genellikle şu sorulara cevap verir:

- Bu cihaz kime ait?

- Ne zaman alındı, ne zaman emekli olacak?

- Hangi birim sorumlu?

- Lisans, garanti, bakım durumu nedir?

IT envanteri çoğunlukla:

- CMDB’ler,

- ITSM ve ITAM platformları,

- ERP entegrasyonları

üzerinden yönetilir.

Ancak kritik bir varsayım içerir:

“Bu cihaz gerçekten kullanılıyor ve doğru yerde.” -> Bu varsayım her zaman doğru değildir.

Network Envanteri Nedir?

Network envanteri (ağ envanteri) ise bambaşka bir perspektiften bakar. Network envanteri şu sorulara cevap arar:

- Şu anda ağa hangi cihazlar erişiyor?

- Bu cihazlar nereden, nasıl ve ne sıklıkta bağlanıyor?

- Ağ üzerinde gerçekten kim var?

Bu envanter gerçek zamanlıdır, dinamiktir, sahiplik veya satın alma bilgisiyle değil, erişim davranışıyla ilgilenir.

Bir cihaz:

- IT envanterinde olmayabilir ama ağda olabilir,

- IT envanterinde olabilir ama artık ağda olmayabilir.

İşte risk tam burada başlar.

Network Access Registry Nedir?

NAR, ağa erişen tüm cihazların tekil ve doğrulanabilir bir kaydını tutmayı hedefleyen bir yaklaşımdır. Ancak NAR bir “liste” değildir. Bir kontrol ve uzlaştırma mekanizmasıdır.

NAR şu sorunun peşindedir: “Ağa erişen cihazlar ile kayıt altında olan cihazlar gerçekten aynı şey mi?”

Bu yaklaşım:

- Ağı “gerçeklik kaynağı” olarak kabul eder,

- IT envanterini bu gerçeklikle sürekli karşılaştırır,

- Aradaki farkları yönetilebilir hale getirir.

IT Envanteri ile Network Envanteri Neden Eşleşmelidir?

Bu iki envanterin eşleşmemesi, teorik bir problem değil; doğrudan operasyonel ve güvenlik riskidir.

Eşleşme Olmadığında Ortaya Çıkan Riskler

- Shadow IT: Sahipsiz veya tanımsız cihazlar ağa erişir

- Güvenlik kör noktaları: Güvenlik politikaları, kaydı olmayan cihazlara uygulanamaz

- Denetim sorunları: “Listede var” olan ama fiilen kullanılmayan cihazlar

- Olay yönetimi zorlukları: Bir olay anında “bu cihaz kimin?” sorusu cevapsız kalır

Kısaca:

- IT envanteri “olması gerekeni”,

- Network envanteri “olanı” anlatır.

Kurumsal kontrol için ikisi de gereklidir.

SPIDYA Network Access Registry Bu Boşluğu Nasıl Doldurur?

Access Registry, IT envanteri ile network envanteri arasındaki bu doğal kopukluğu sistematik olarak yöneten bir çözümdür.

SPIDYA NAR:

- Ağa erişen cihazları esas alır,

- Bu cihazları mevcut IT envanteri ve CMDB kayıtlarıyla karşılaştırır,

- Eşleşmeyen durumları görünür hale getirir,

- Bu farkların süreçlerle kapatılmasını sağlar.

Bu bir discovery toolu, IT Asset Management ya da Network Access Controller değildir.

Discovery tool der ki:

“Ben ağda ne var bulurum.”

ITAM tool der ki:

“Ben kayıt tutarım.”

NAC der ki:

“Bulduklarıma izin veririm”

Network Access Registry der ki:

“Ben kaydı kontrol eder ve doğrularım.”

SPIDYA NAR, IT envanterinin yerine geçmez. Network araçlarının da alternatifi değildir. Discovery yapmaz, kayıt tutmaz ya da izin/onay süreçleri ile ilgilenmez. NAR sadece kayıtları kontrol eder ve doğrular.

Neden Bu Yaklaşım Kritik Hale Geldi?

Modern ağlarda:

- Uzaktan çalışma,

- BYOD,

- IoT ve OT cihazları,

- Geçici ve üçüncü parti erişimler standart hale gelmiştir.

Bu ortamda:

- Sadece IT envanterine güvenmek körlük,

- Sadece network görünürlüğüne bakmak ise bağlamsızlıktır.

NAR çözümü yaklaşımı, bu ikisini tek bir kontrol düzleminde buluşturur.

Ağa Erişen Her Şey Yönetilmelidir

Kurumsal ağlarda risk, bilinmeyen cihazlardan değil; bilinmeyen, tanımsız ve eşleşmeyen cihazlardan doğar.

NAR:

- Envanteri statik bir kayıt olmaktan çıkarır,

- Sürekli doğrulanan bir yapıya dönüştürür,

- Güvenlik, operasyon ve denetim ekiplerine ortak bir gerçeklik sunar.

SPIDYA NAR, tam olarak bu ortak gerçekliği üretmek için konumlanmıştır.